据美国知名科技博客媒体Ars Technica报道,过去20多年间,微软Windows漏洞为黑客提供了诸多便利,包括允许他们在选定的电脑上秘密安装恶意软件,这些电脑通常与局域网中的诱杀打印机或其他伪装成打印机的装置相连。在最近发布的补丁中,微软终于修复了这个漏洞。

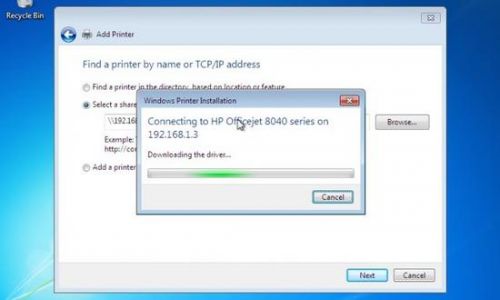

这个漏洞存在于Windows Print Spooler中,它负责管理连接可用打印机的过程和打印文件。Point-and-Print协议允许首次连接网络托管打印机的人在使用之前立即自动下载必要的驱动程序。通过存储在打印机或打印服务器上的共享驱动程序工作,消除了用户必须手动下载和安装的麻烦。

然而安全公司Vectra Networks的研究人员发现,当远程安装打印驱动程序时,Windows Print Spooler无法正确验证。这个漏洞可以让黑客使用不同的技术传送经过恶意修改的驱动程序,而非打印机制造商提供的合法驱动程序。黑客可利用它将打印机、打印机驱动程序或任何伪装成打印机的联网装置变成内置驱动工具包,无论何时连接它们,设备都将被感染。

Vectra Networks的研究员尼克·博谢纳(Nick Beauchesne)在其博客上详细描述了这个漏洞,他写道:“这些恶意软件不仅可感染网络中的多台机器,还能重复感染。寻找根本原因可能很难,因为打印机本身可能并非常见的怀疑对象。我们最终将驱动程序的安全责任交给打印机,但这些设备可能并非像我们希望的那样安全或坚不可摧。”

安全公司Special Circumstances的首席安全专家摩尔(HD Moore)表示,黑客有各种各样利用漏洞的方法。一种方法就是连接笔记本电脑或其他便携设备伪装成网络打印机。当同一个网络中的用户连接时,设备就可以自动发送恶意驱动程序。另一种方法是监控合法网络打印机的流量设置,等待受害者自己添加打印机到其系统中。黑客可以劫持打印机驱动程序的请求,以恶意驱动程序回应。摩尔说:“这种中间人式攻击可通过开放的Wi-Fi网络或利用ARP骗过有线网络进行。”

黑客还可以对打印机进行“逆向工程”,修改其固件,以便于传送经过恶意修改的驱动程序。尽管这种方法十分难,但Vectra的研究人员却进行了成功试验。Point-and-Print协议中的另一个漏洞也可能让不受信任的用户提高账户权限,甚至提升至管理员状态。

Vectra Networks的研究人员尝试攻击组合设备,包括身份不明的打印机和运行Windows XP(32位)、Windows 7(32位)、Windows 7(64位)、 Windows 2008 R2 AD 64、Ubuntu CUPS以及Windows 2008 R2 64打印服务器的电脑。他们发现,这个漏洞可追溯到Windows 95。

对于那些关心这个漏洞的用户,摩尔表示,微软的最新更新并未关闭代码执行孔,只是增加了警告。但是鉴于大多数用户可能不会对这个警告做出回应,因此其似乎并非有效方式。

令人感到欣慰的是,代码执行攻击对企业设置效果不大,但是对家庭、中小企业的攻击可能有效,特别是那些允许人们连接他们自己设备的中小企业。摩尔说:“对于拥有BYOD笔记本电脑的公司来说,风险可能更高。这些公司在公共网络、企业网络上允许使用个人笔记本电脑。说服人们添加打印机可能很难,但可能有其他网络攻击方式趋势人们这样做,比如劫持HTTP请求,敦促用户去执行等。”

深度技术 Windows10 22H2 64位 专业版 V2

深度技术 Windows10 22H2 64位 专业版 V2 深度技术 Windows10 32位 专业版 V2026.0

深度技术 Windows10 32位 专业版 V2026.0 【Win10 纯净版】秋叶系统32位下载 v2026

【Win10 纯净版】秋叶系统32位下载 v2026 系统之家 Win10 32位专业版(免激活)v2026.0

系统之家 Win10 32位专业版(免激活)v2026.0 系统之家 Win10 64位专业版(免激活)v2026.0

系统之家 Win10 64位专业版(免激活)v2026.0 番茄花园Windows 10 专业版32位下载 v202

番茄花园Windows 10 专业版32位下载 v202 【Win10 纯净版】秋叶系统64位下载 v2026

【Win10 纯净版】秋叶系统64位下载 v2026 【Win10 装机版】秋叶系统32位下载 v2026

【Win10 装机版】秋叶系统32位下载 v2026 【Win10 装机版】秋叶系统64位下载 v2026

【Win10 装机版】秋叶系统64位下载 v2026 番茄花园Windows 10 专业版64位下载 v202

番茄花园Windows 10 专业版64位下载 v202